Il semble comme chaque jour, il y a des annonces qui parlent sur la facilité d’être piraté et le montant de vos données qui est peut-être déjà entre les mains de cybercriminels. Des logiciels malveillants (« Malware »), du ransomware, des atteintes à la sécurité des données, des virus: voilà des mots que nous entendons tout le temps et le genre de problèmes qui inquiète les experts en informatique.

Une stratégie permettant d’accéder à vos informations est en train de gagner en popularité: l’attaque par force brute. Qu’est-ce que c’est une attaque par force brute et que pouvez-vous faire pour les empêcher?

Qu’est-ce qu’une attaque par force brute ?

Une attaque par force brute se produit lorsqu’un pirate tente de se connecter à votre compte en essayant toutes les combinaisons possibles d’un mot de passe.

Une fois qu’ils ont déterminé votre nom d’utilisateur, ils essaient simplement le premier mot de passe possible. Lorsque cela échoue, ils essaient le suivant et le suivant et ainsi de suite jusqu’à ce qu’ils aient de la chance avec le bon mot de passe. Cela prend énormément de temps, mais il existe des applications et des programmes qui aident le pirate en automatisant le processus.

Si l’attaque par force brute cible votre site Web, les pirates peuvent déployer des publicités malveillantes , collecter des données d’activité et rediriger les utilisateurs vers des pages trompeuses qui collectent des identifiants de connexion et d’autres informations sensibles.

Supposons que les attaquants tentent de s’introduire dans votre ordinateur personnel. Dans ce cas, ils peuvent y déployer des logiciels malveillants , voler vos fichiers et détourner le système pour d’autres activités malveillantes (par exemple, l’inscrire dans un botnet et l’utiliser pour des attaques DDoS).

Si l’attaque s’infiltre dans tout un réseau, les dommages pourraient être dévastateurs pour tous les utilisateurs.

Types d’attaques par force brute

Une attaque par force brute comporte de nombreux aspects qui rendent sa catégorisation un peu plus complexe qu’elle ne le serait normalement. Selon le mécanisme utilisé pour l’extraction du mot de passe, vous disposez :

Attaques par force brute en ligne

C’est l’approche la plus directe de la force brute. Les pirates interagissent directement avec l’interface de connexion d’un service en ligne (il peut s’agir d’une page Web ou d’une invite basée sur une ligne de commande) et essaient de nombreux ensembles d’informations d’identification différents jusqu’à ce qu’ils aient de la chance et devinent le bon combo utilisateur/passe.

Attaques par force brute hors ligne

C’est l’approche la plus directe de la force brute. Les pirates interagissent directement avec l’interface de connexion d’un service en ligne (il peut s’agir d’une page Web ou d’une invite basée sur une ligne de commande) et essaient de nombreux ensembles d’informations d’identification différents jusqu’à ce qu’ils aient de la chance et devinent le bon combo utilisateur/passe.

Attaques simples par force brute

Dans ce type d’attaque, l’attaquant identifie un nom d’utilisateur ciblé et tente de deviner plusieurs mots de passe. Les hypothèses sont généralement basées sur une sorte de logique ou de mécanisme (par exemple, “aaa”, “aab”, “aac”, “aad”, etc.) . Ce type d’attaque fonctionne bien avec les codes PIN.

Attaques par dictionnaire

Dans une attaque par dictionnaire, l’attaquant ne génère pas ses mots de passe sur-le-champ .

Au lieu de cela, ils utilisent une liste de mots de passe couramment utilisés et les essaient en combinaison avec le nom d’utilisateur ciblé. Les attaques par dictionnaire ont tendance à être relativement efficaces car un grand nombre de personnes utilisent des mots de passe courants tels que « mot de passe », « 123456 » et « letmein ».

Attaques par force brute hybrides

Les attaques hybrides combinent les types de force brute que nous avons déjà décrits pour créer des mots de passe probables.

Par exemple, lors d’une attaque hybride, les pirates essaieront d’abord “Mot de passe”. Si cela ne fonctionne pas, ils tenteront de s’introduire en utilisant “Mot de passe123”. Les attaques hybrides exploitent la tendance des gens à utiliser des variantes proches des mêmes mots de passe , en particulier lorsqu’ils sont confrontés à des exigences de caractère.

Comment se protéger des attaques par force brute

En tant que propriétaire de site Web, il est de votre responsabilité de protéger les données de vos utilisateurs contre les attaques par force brute.

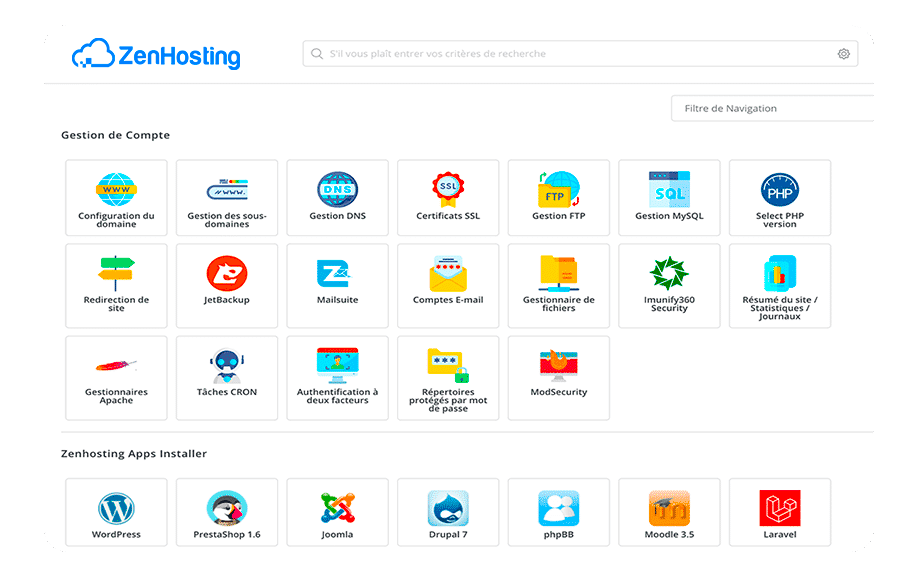

Des exigences de mot de passe adéquates, des défis CAPTCHA dans la zone client et des fonctionnalités de sécurité supplémentaires telles que l’authentification à deux facteurs peuvent décourager les attaquants dès le départ. Les générateurs de mots de passe intégrés aux formulaires de création de compte peuvent également améliorer la sécurité globale de votre projet.

Il existe désormais des services qui vérifient si le mot de passe d’un compte a été divulgué lors d’une précédente violation de données . Les vérifications sont quasiment instantanées et peuvent être mises en place dans le formulaire de création de compte.

Une grande partie de la protection est due à la complexité des identifiants de connexion des utilisateurs. En les poussant vers des mots de passe uniques et plus difficiles à déchiffrer, les hébergeurs peuvent améliorer vos chances de résister à une attaque par force brute.

La configuration elle-même peut également jouer un rôle important.

Un pare-feu correctement configuré suffit parfois à décourager les pirates. Des outils anti-force brute supplémentaires offrent aux hébergeurs une solution simple et facile à mettre en œuvre pour ce qui continue d’être l’un des problèmes les plus urgents auxquels les propriétaires de sites Web modernes sont confrontés.

Conclusion

Contrairement à d’autres aspects de notre vie en ligne, le schéma nom d’utilisateur/mot de passe pour se connecter aux comptes est resté pratiquement inchangé au fil des décennies. Il en va de même pour l’attaque par force brute – l’une des méthodes les plus anciennes pour compromettre l’intégrité du système informatique et voler les données des utilisateurs.

Cet Article est utile ? Votez